※この記事は https://eizone.info/ より移行したものを再編集したものです。

VeraCryptは、コンテナファイルやドライブを暗号化し、保存したデータを保護する無料の暗号化ツールです。

VeraCryptの概要

VeraCryptの用途と活用シーンです。使用目的や導入を検討する際の参考にしてください。

機能と特長

アプリ情報・システム要件

下のタブから各情報をご確認ください。

アプリ情報

|

開発元 |

IDRIX |

|

開発元の拠点 |

フランス |

|

公式サイト | |

|

ダウンロードページ | |

|

アプリのバージョン |

1.26.24 |

|

提供形態 |

オープンソースソフトウェア(OSS) |

|

ライセンス形態 |

Apache License v2 |

Git

Git

システム要件

|

OS |

Windows 11/ 10 |

|

CPU |

– |

|

メモリ |

– |

|

ストレージ |

– |

✏️ Windows XP ~ 8.1は、バージョン 1.25.9 を使用してください。

インストールと設定

スライドを進めるには、画面右端の矢印をクリックしてください。

インストールの手順

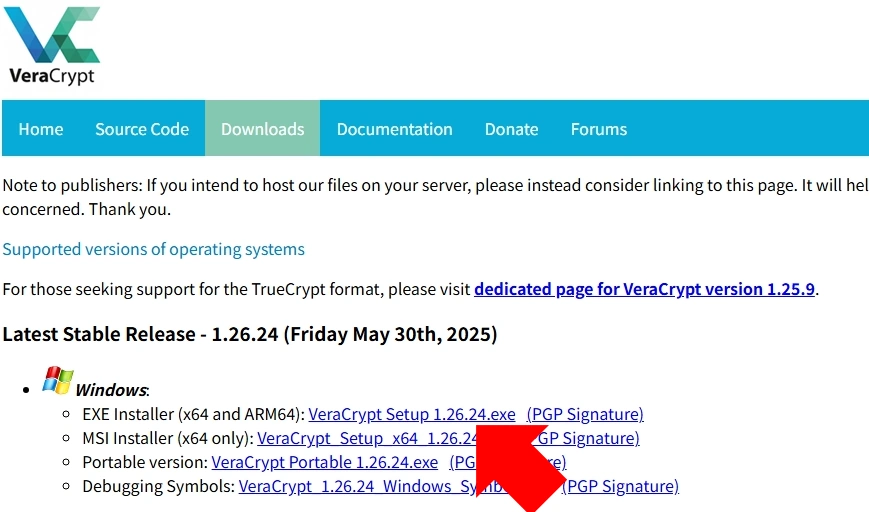

- 公式サイト から[Windows]の[EXE Installer]をクリックしてインストーラーをダウンロード

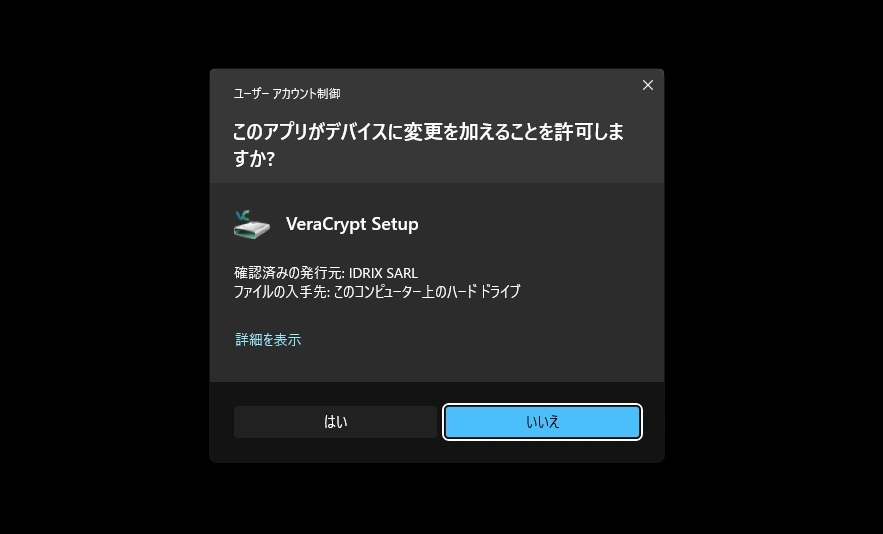

- ダウンロードしたインストーラーを起動し、ユーザーアカウント制御のプロンプトが表示されたら[はい]をクリックして許可

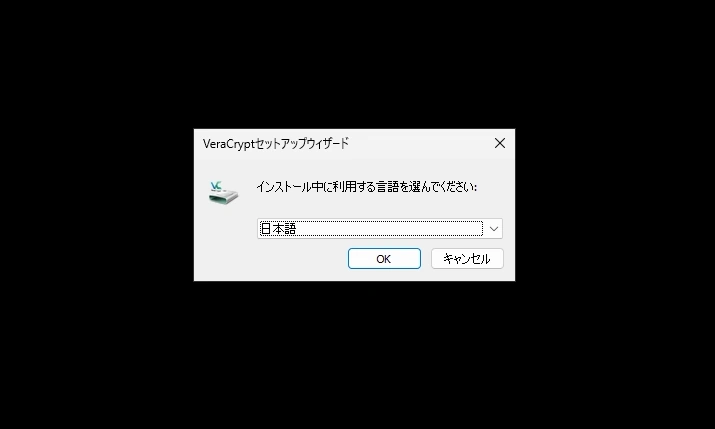

- セットアップに使用する言語を選択

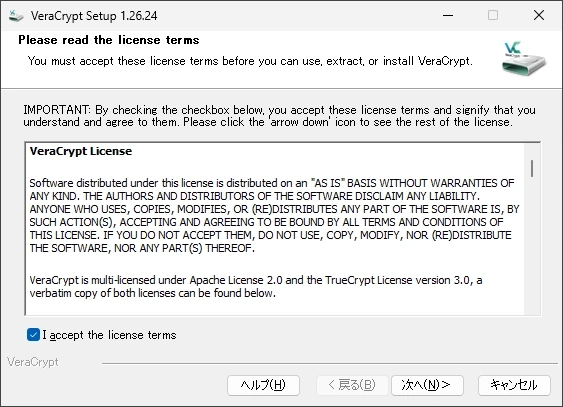

- 使用許諾書の内容を確認し、問題なければ[I accept yje license terms]を選択して「次へ」をクリック

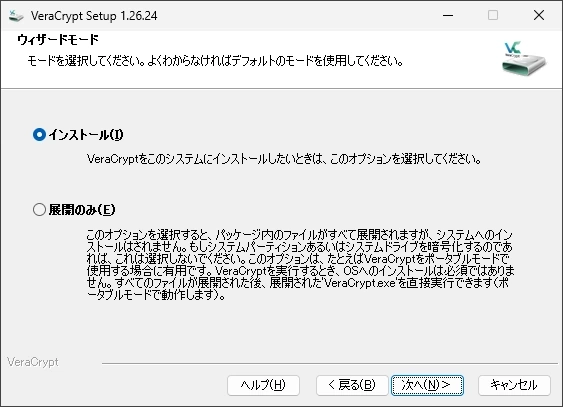

- [インストール]を選択して「次へ」をクリック

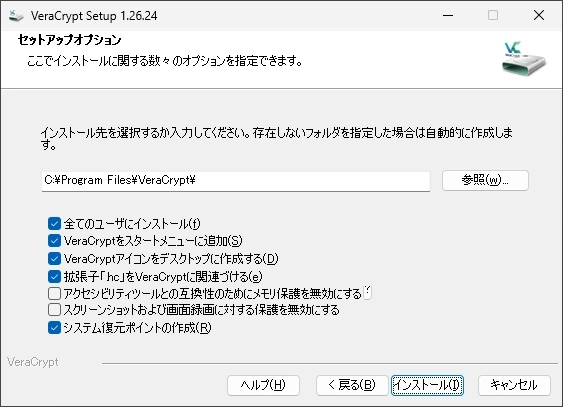

- インストール先を確認し、デフォルト設定のまま「次へ」をクリックしてインストールを実行

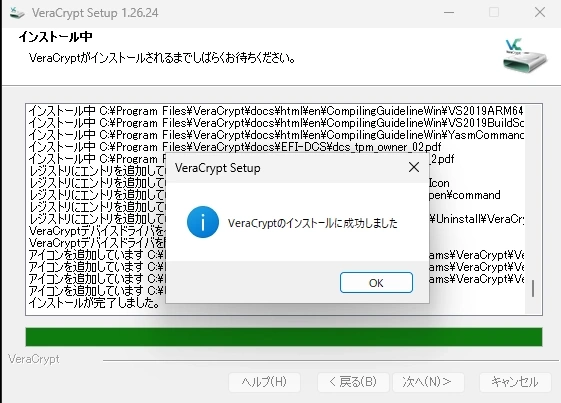

- 完了ダイアログが表示されたら「OK」をクリック

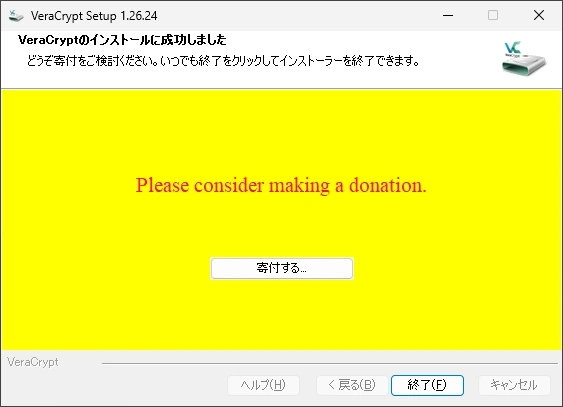

- 「終了」をクリックしてパソコンを再起動後、ユーザーズガイドを確認

セットアップ

VeraCryptは、暗号化したコンテナファイルやドライブをマウントして利用するため、はじめにコンテナファイルを作成するか、既存のドライブやパーティションを暗号化します。

✏️ 利用しやすいのはコンテナファイル(仮想暗号化ディスクファイル)です。作成したコンテナファイルをマウントすると仮想ドライブとして認識され、そこに保存したファイルやフォルダは自動的に暗号化され、他のユーザーからはアクセスできなくなります。

一方、ドライブを暗号化した場合も、VeraCryptでマウントしなければ開くことができません。ただし、ファイルエクスプローラにはドライブが表示されており、開くとフォーマットに関するダイアログが表示されるため、誤ってフォーマットしないよう注意が必要です。

SSD・HDDなどの物理ドライブ全体を暗号化する場合は、事前に既存のパーティションを削除して[未割り当て]の状態にする必要があります。パーティションを削除すると既存データは消失するため、必要なデータは必ずバックアップしてください。

一方、システムドライブ含む既存パーティションのみを暗号化する場合は、データを保持したまま暗号化できます。ただし、暗号化処理の失敗に備え、事前のバックアップを強く推奨します。

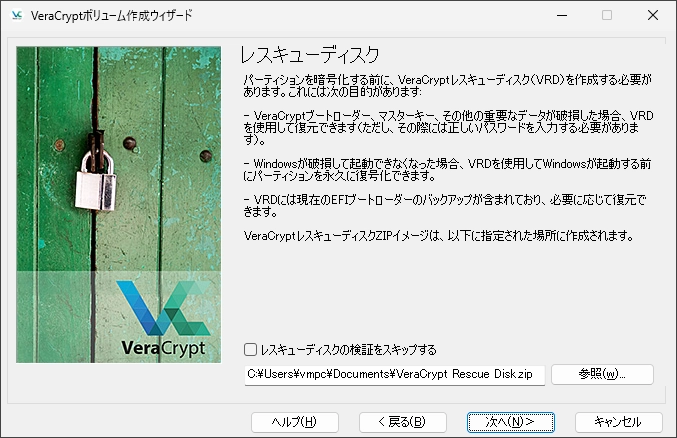

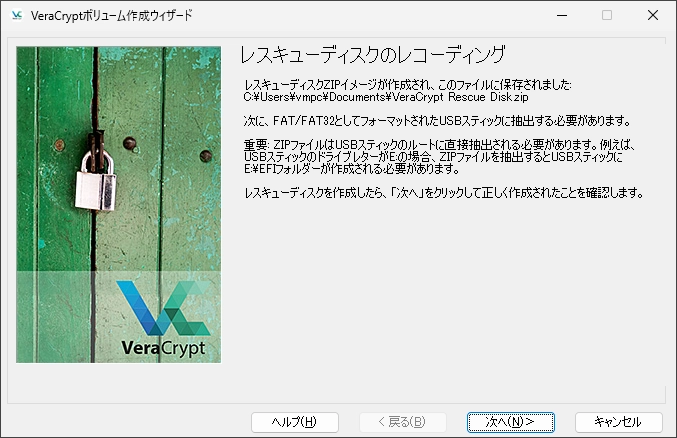

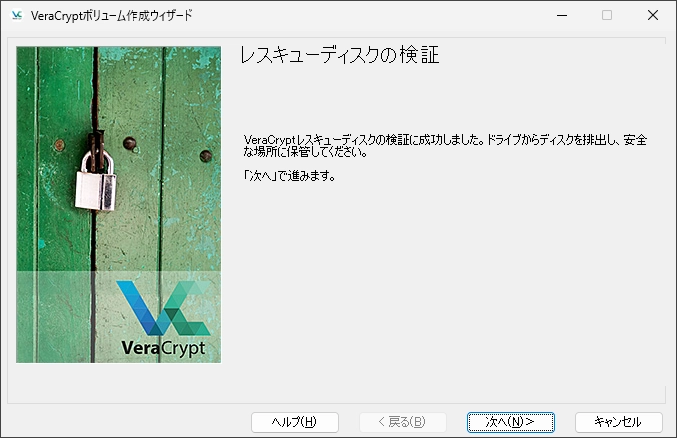

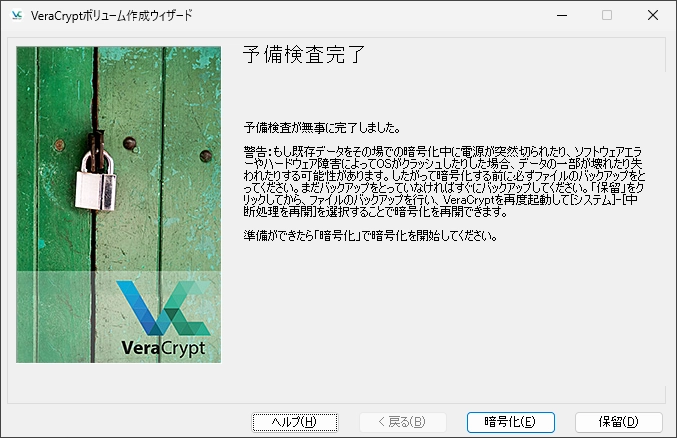

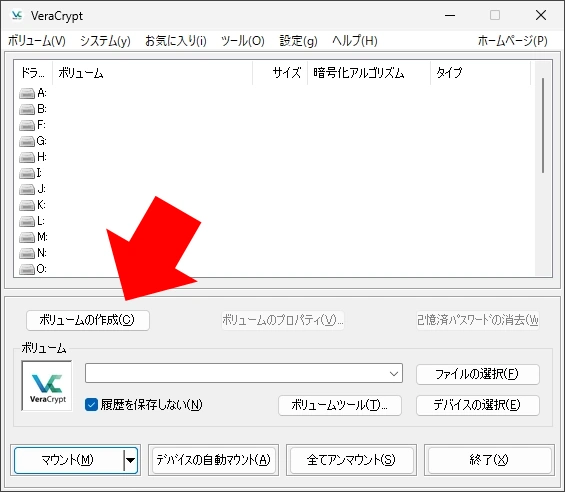

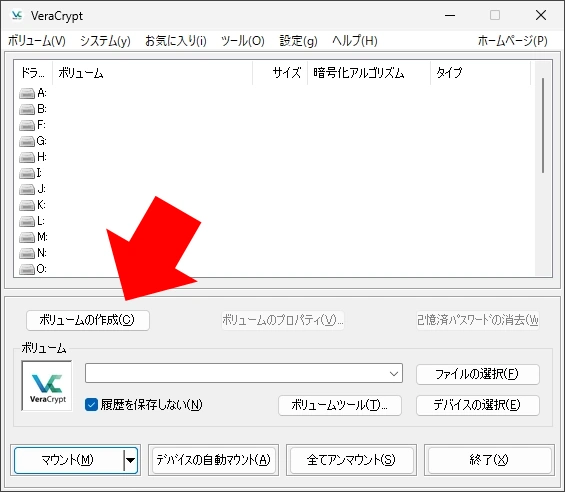

ホーム画面の「ボリュームの作成」をクリックします。

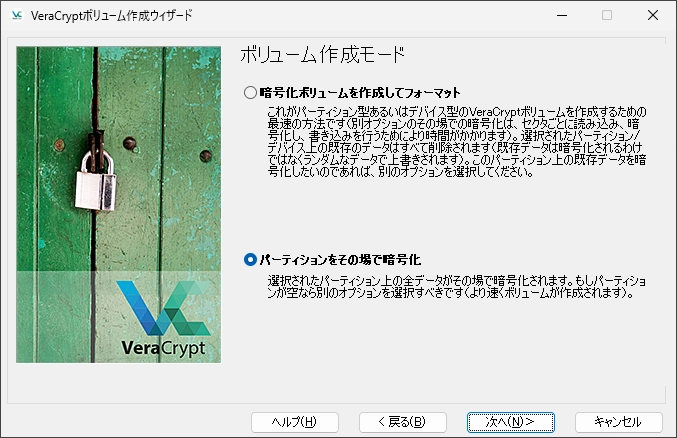

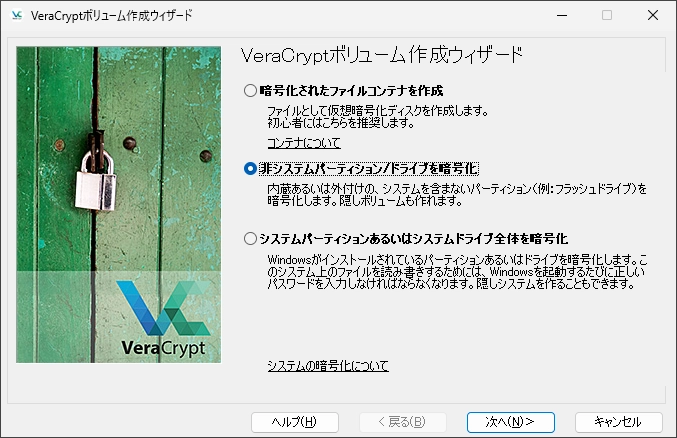

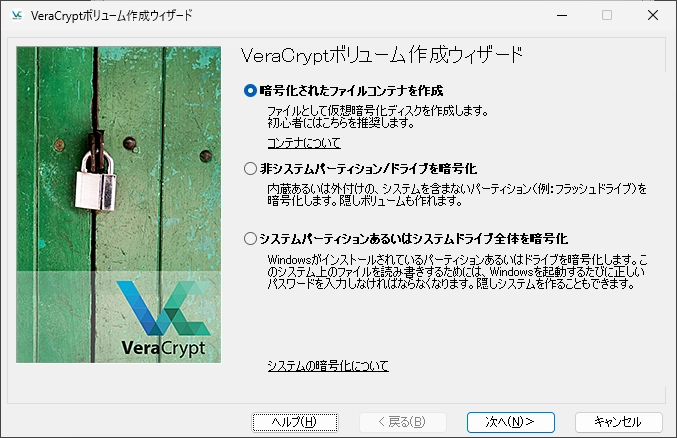

システムドライブ(Cドライブ)以外のパーティションやドライブを暗号化する場合は、[非システムパーティション/ドライブ]を選択して「次へ」をクリックします。

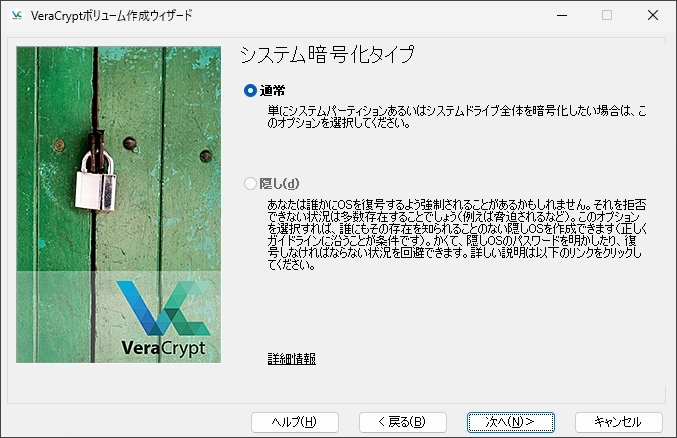

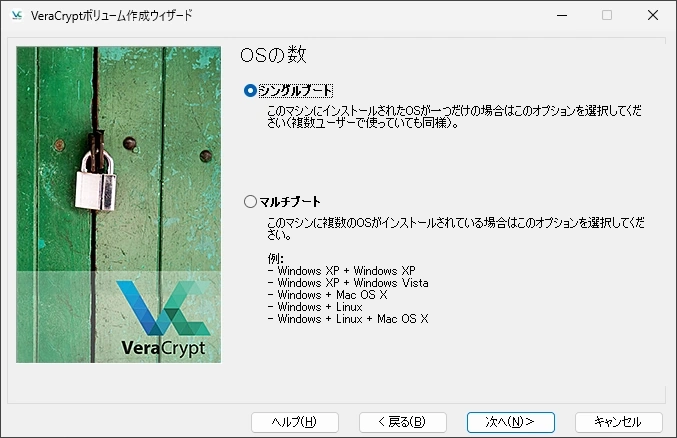

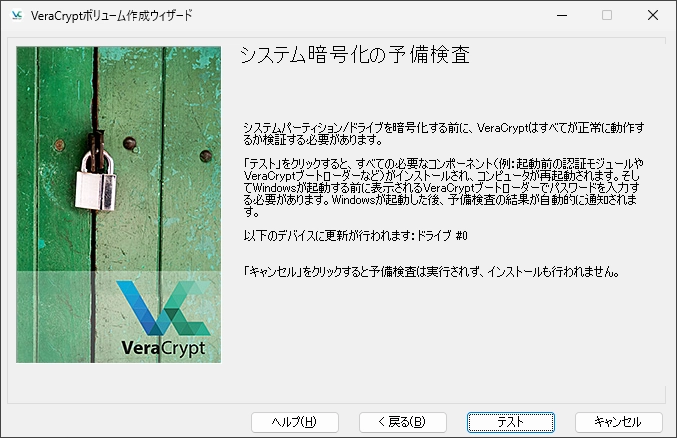

システムドライブを暗号化する場合は、[システムパーティションあるいはシステムドライブ全体を暗号化]を選択して「次へ」をクリックします。

⚠️ [システムパーティションあるいはシステムドライブ全体を暗号化]と表示されていますが、現行パソコンの多くは UEFIモードが使用されているため、暗号化できるのは Windowsがインストールされているパーティションのみです。MBRレガシーブートを使用している場合に限ってシステムドライブ全体の暗号化が可能です。

VeraCryptで[ボリューム]を作成します。

ホーム画面の「ボリュームの作成」をクリックします。

[暗号化されたファイルコンテナを作成]を選択して「次へ」をクリックします。

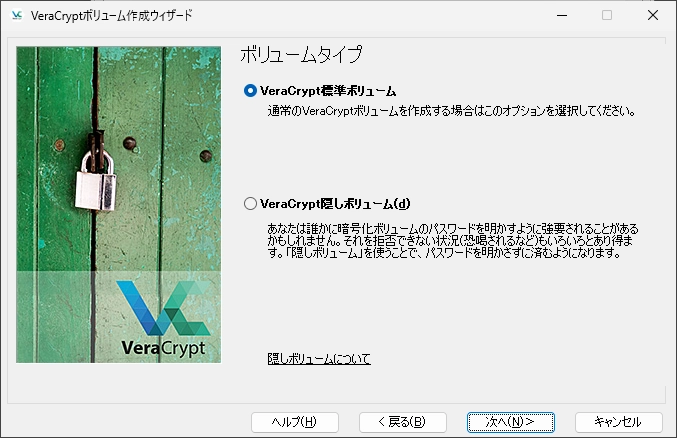

通常は、[VeraCrypt標準ボリューム]を選択して「次へ」をクリックします。

「隠しボリューム」は、暗号化した「標準ボリューム」の内部に別の暗号化領域を作成し、外部から区別できなくするオプションです。

標準ボリュームのパスワードを開示する状況に備え、隠しボリュームは別のパスワードで独立して保護できます。

⚠️「隠しボリューム」を使用する場合は、最初に標準ボリュームを作成しておく必要があります。

「ファイルの選択」をクリックし、コンテナファイルの保存先を開きます。

任意のファイル名を入力して「保存」をクリックします。

設定したら「次へ」をクリックします。

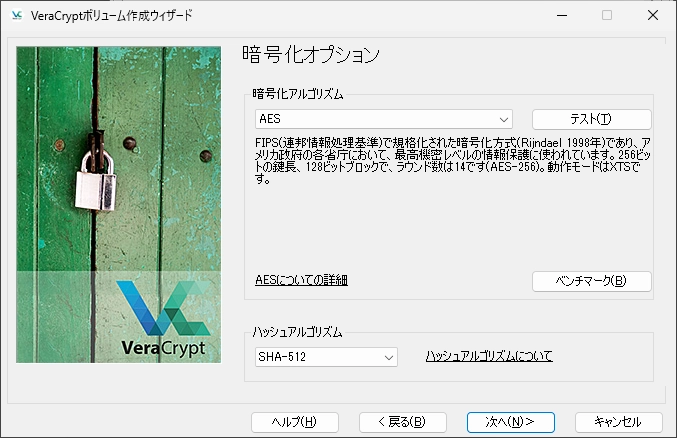

暗号化オプションは、デフォルト設定で「次へ」をクリックします。

[暗号化アルゴリズム]は、米国連邦情報処理標準 (FIPS) が承認している[AES]のほか、三菱電機と NTTが共同開発した[Camellia]、ロシアの国家規格である[Kuznyechik]なども選択できます。

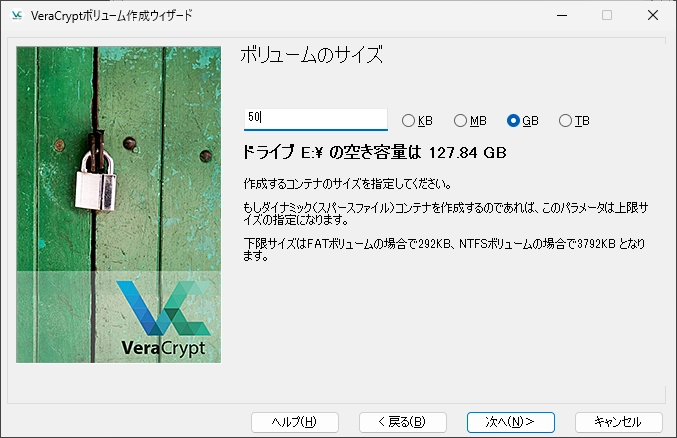

作成するボリュームのサイズを設定し、「次へ」をクリックします。

✏️ 設定したボリュームのサイズが、暗号化ドライブのストレージ容量になります。

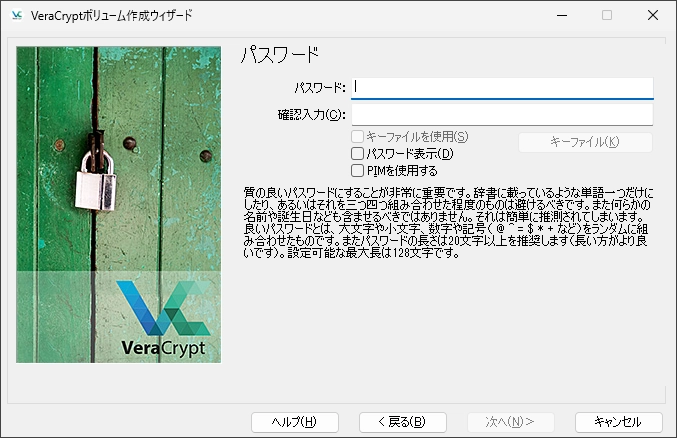

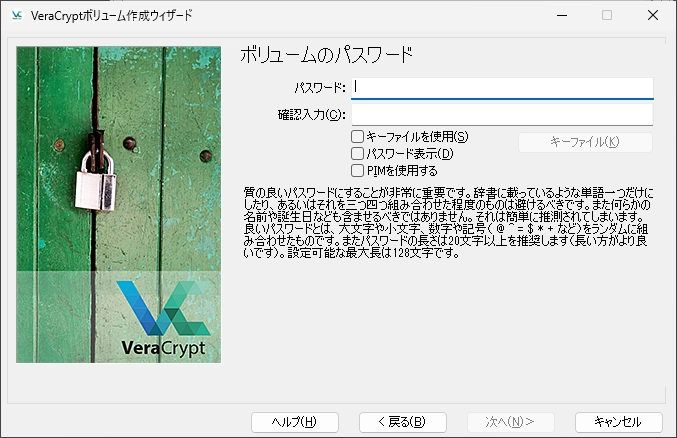

推測されにくい安全なパスワード(推奨は20文字以上)を設定します。必要に応じて、キーファイルや PIMの使用を有効にしてください。

設定したら「次へ」をクリックします。

⚠️ VeraCryptには暗号化されたファイルにアクセスするバックドアが存在しないため、パスワードを失念するとファイルは復号化できません。

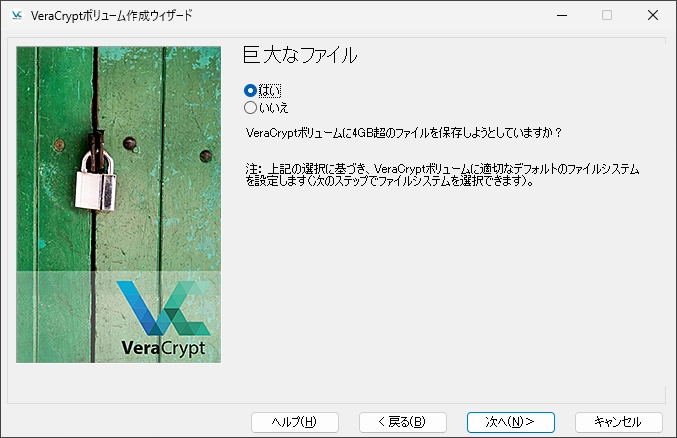

動画ファイルなど 4GBを超えるファイルを保存する予定がある場合は、「はい」を選択して「次へ」をクリックします。

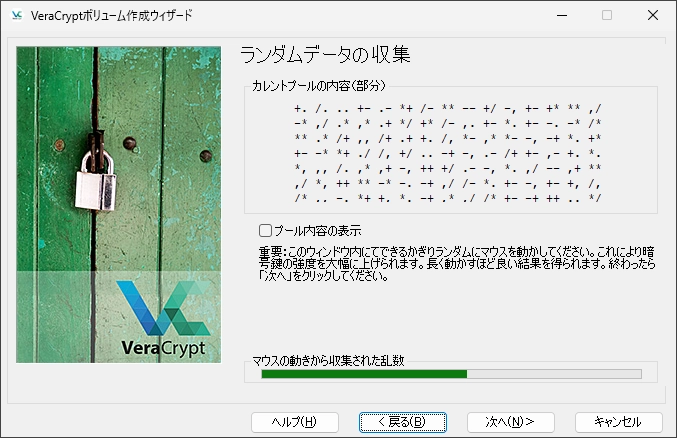

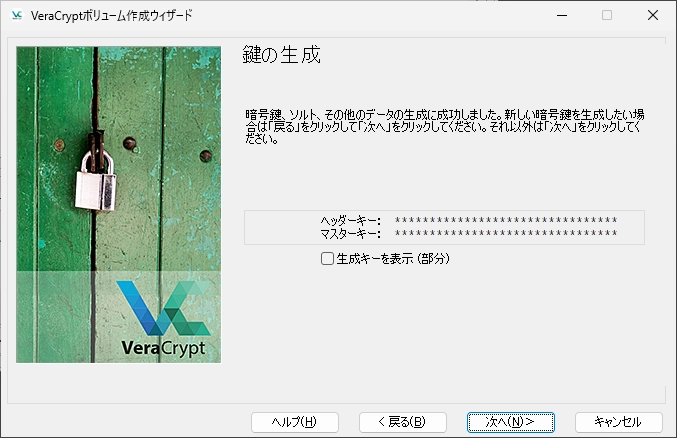

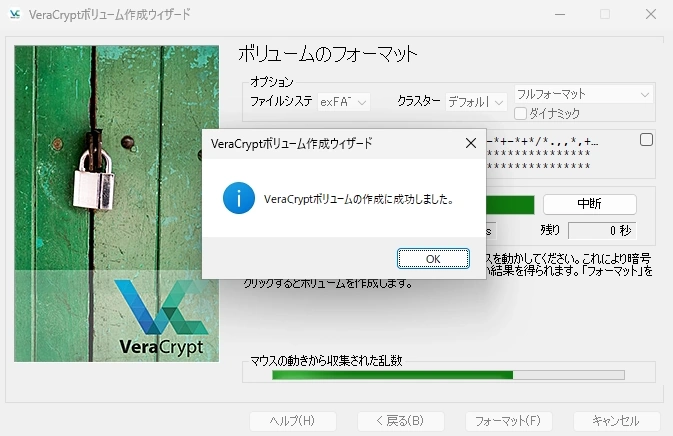

ウィザード内で、インジケーターが緑色になるまでマウスカーソルを動かしてから、「フォーマット」をクリックします。

VeraCryptでは、暗号化ボリュームを作成する際に[ランダムデータ(乱数)]を利用して暗号鍵を生成しており、この乱数の質が高いほど、暗号化の安全性が向上します。マウスをランダムに動かすことで、位置・速度・タイミングなどの情報が取り込まれ、人為的に予測困難な乱数が生成されます。

✏️ インジケーターが緑色になるのは、十分な乱数データが集まったことを示しています。

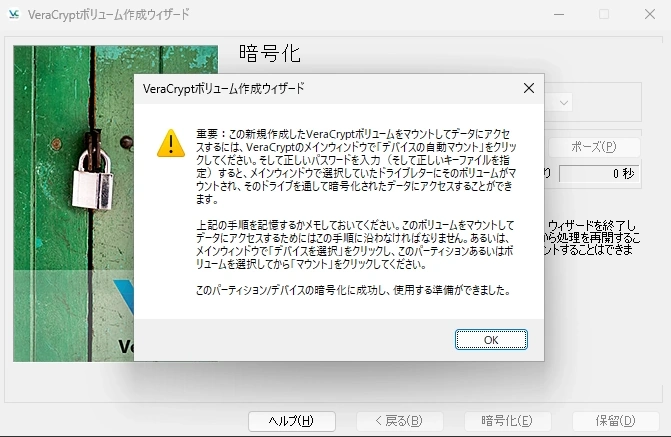

ボリュームが作成されたら、セットアップウィザードを閉じて完了です。

使い方

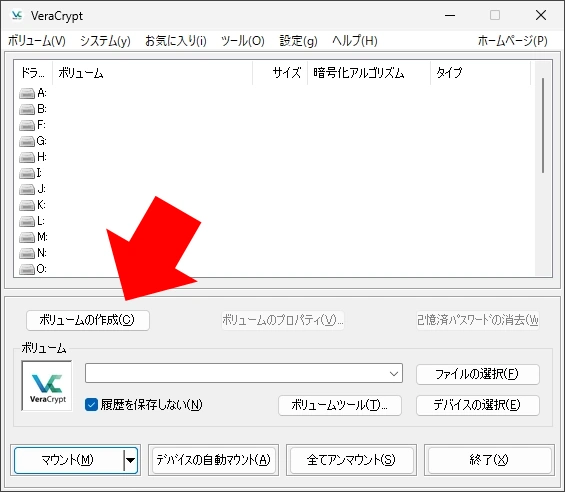

VeraCryptで暗号化したコンテナファイルやドライブは、パソコンをシャットダウンすると自動的にアンマウントされるため、利用時は VeraCryptのホーム画面でマウントが必要です。

一方、システムドライブを暗号化した場合は、Windows起動時にパスワードを入力するため、マウントは必要ありません。

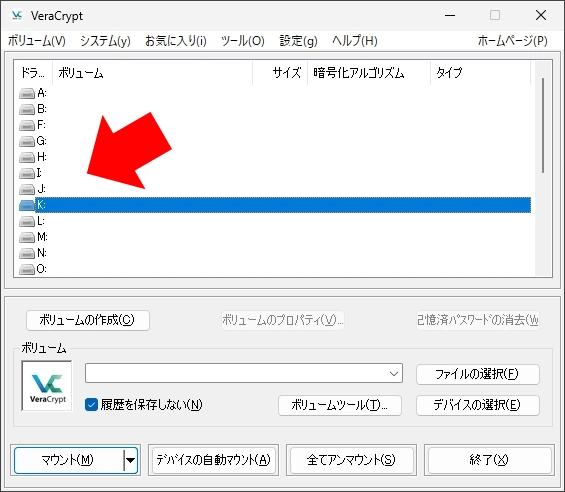

VeraCryptのホーム画面で、暗号化したコンテナファイルやドライブをマウントするドライブレターを指定します。

✏️ 使用されてるドライブレターは非表示になっているため、表示されているドライブレターは自由に選択可能です。

システムドライブ以外のドライブを暗号化した場合も、マウントするためのドライブレターの指定が必要です。

⚠️マウントしていない状態では、ドライブ内のデータには一切アクセスできません。

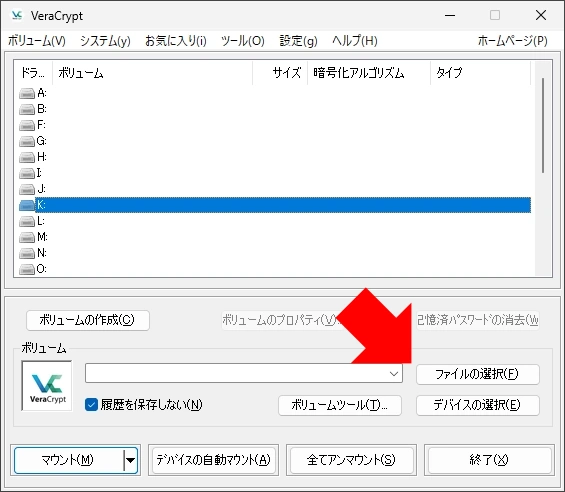

暗号化したコンテナファイルをマウントする場合は、「ファイルの選択」からマウントするコンテナファイルを指定し、「マウント」をクリックします。

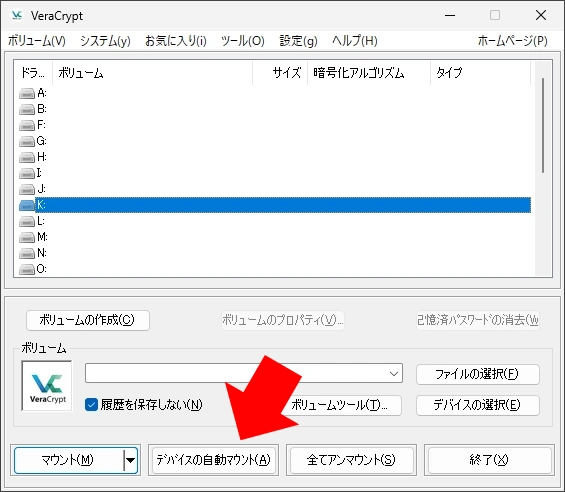

システムドライブ以外のドライブをマウントする場合は、「デバイスの自動マウント」をクリックします。

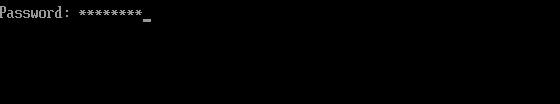

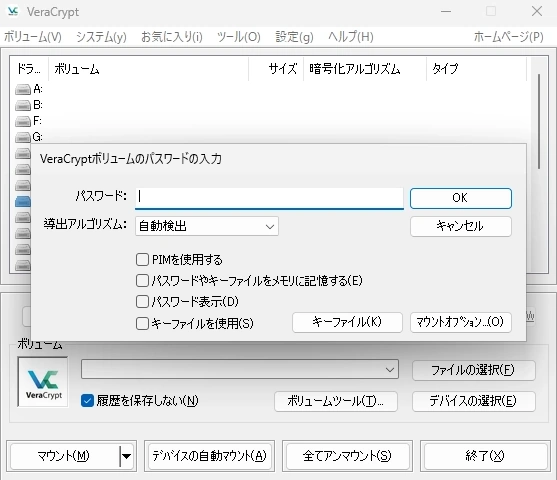

マウント時にパスワードの入力を求められるので、暗号化時に設定したパスワードを入力して復号化します。

必要に応じて、キーファイルを指定してください。

⚠️ [導出アルゴリズム]は、[自動検出]になっているため変更は不要です。

指定する場合は、セットアップ時に「暗号化オプション」で設定した[ハッシュアルゴリズム]を選択します。

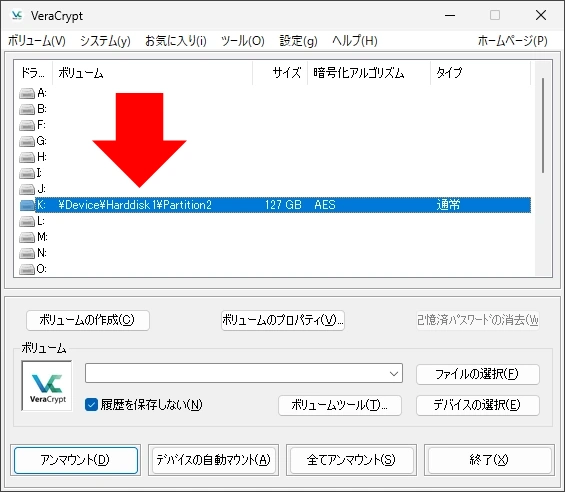

マウントされるとボリュームのパスやサイズなどが表示されます。

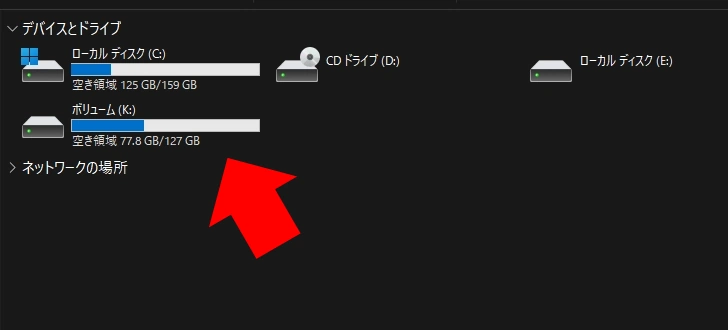

マウントしたボリュームは、ドライブとしてファイルエクスプローラに表示され、通常のローカルドライブと同じように操作できます。

ドライブに保存したファイルは、マウント状態であれば開くことができます。

⚠️ 暗号化したコンテナファイルは、アンマウント時に通常のファイルと同じように削除できるため、誤って削除しないよう注意が必要です。

暗号化の解除方法

システムドライブ以外の暗号化解除は、VeraCryptの仕様によりデータの抹消を伴います。

非システムドライブやパーティションを暗号化すると、ドライブ内部は暗号化専用の形式に変換されるため、通常のファイルシステムとしては利用できなくなります。(元のドライブが開けないのもこのためです)

しかし、VeraCryptには、この暗号化専用形式を元のファイルシステムへ戻す(復号する)機能がないため、暗号化解除には フォーマット(初期化) が必要になります。

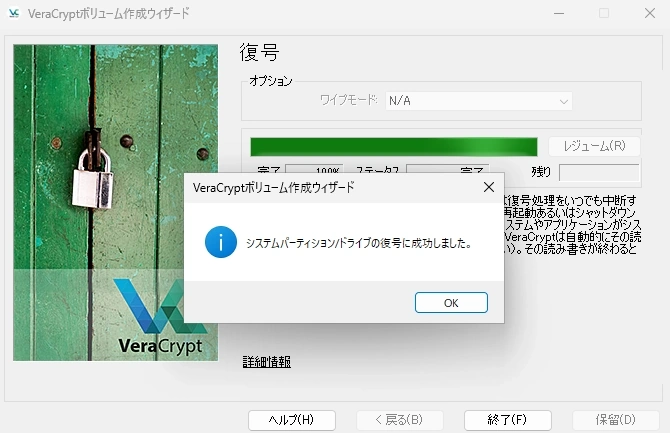

システムドライブの暗号化解除

システムドライブは、保存データを維持した状態で暗号化を解除(復号化)できます。

パソコンの起動時に、VeraCryptのパスワードを入力して Windowsを起動します。

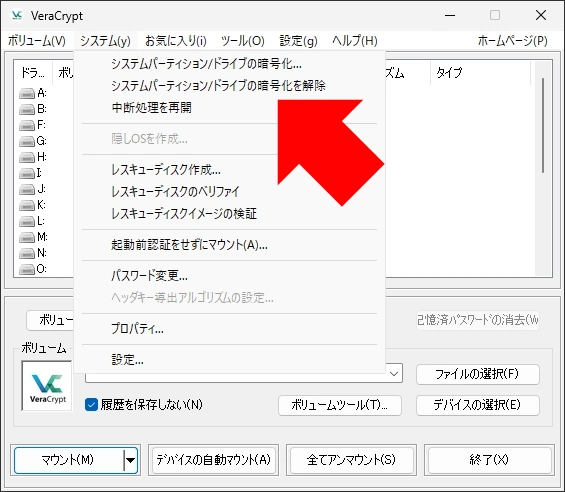

VeraCryptを開き、メニューバーの[システム]から[システムパーティション/ドライブの暗号化解除]を選択します。

復号に成功したら暗号化は解除されます。

リムーバブルディスクの暗号化

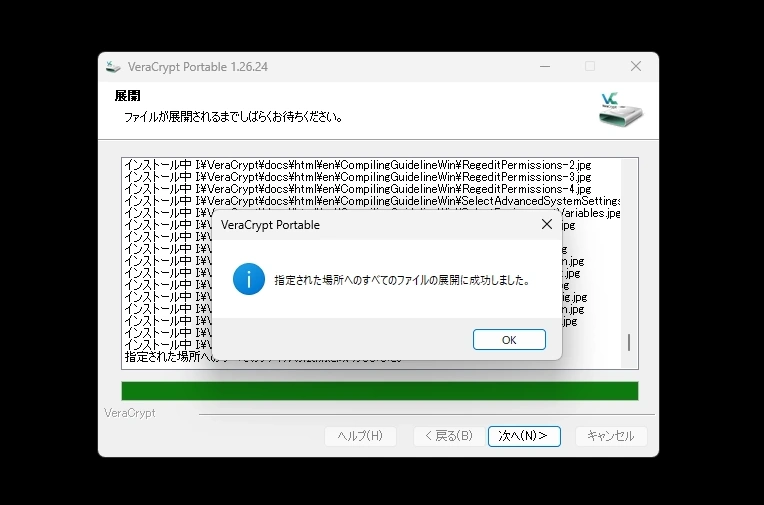

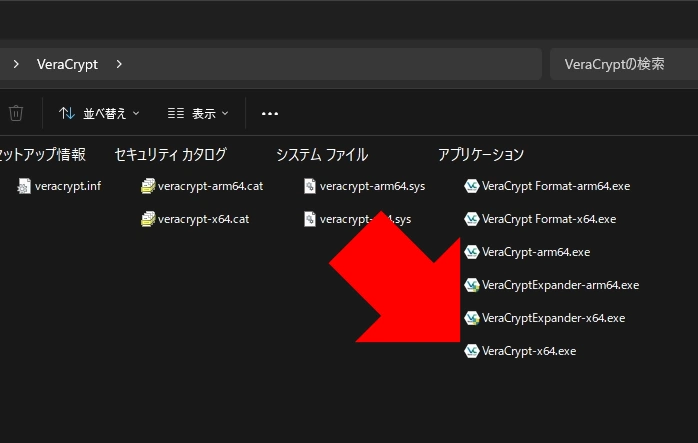

USBメモリや外付けSSDなどのリムーバブルディスクは、[VeraCrypt Portable]を使用して暗号化します。

ダウンロードページ から[VeraCrypt Portable]をダウンロードします。

実行ファイル(.exe)をダウンロードするので、暗号化するドライブにコピーします。

✏️ インストール時に[VeraCrypt]フォルダが生成されるため、ルートディレクトリで問題ありません。

コピーした VeraCryptを開き、リムーバブルディスクにインストールします。

✏️ インストールが完了したら VeraCrypt Portableの実行ファイルは削除できます。

生成された[VeraCrypt]フォルダの中にある[ VeraCrypt x64.exe]を開きます。

VeraCryptが起動するので、言語を設定して[ボリュームの作成]をクリックし、[暗号化されたコンテナファイル]を作成します。

⚠️ FAT32でフォーマットされている USBメモリなどは、仕様により 4GB以下のコンテナしか作成できません。

使用方法はパソコン版と同じで、リムーバブルディスクにインストールした[ VeraCrypt x64.exe]を開いてコンテナファイルをマウントします。

[ VeraCrypt x64.exe]のショートカットをルートディレクトリに作成しておくと便利です。

動画で見るインストールと使い方

AI(ChatGPT)による評価

🧠 VeraCryptは、オープンソースとして高度な暗号化機能を提供するソフトウェアであり、コンテナ、パーティション、システムドライブの暗号化に対応しています。複数の暗号化方式や鍵導出アルゴリズムを選択でき、否認可能性を目的とした隠しボリューム機能も備えているため、機能性と安全性の点では成熟した実装が確認できます。開発は継続されており、暗号化ドライバや SSD環境での動作改善など、安定性向上の取り組みも継続している一方、ブートローダー周辺の挙動や Windows更新後の相性問題など、環境依存のリスクは依然として存在します。

ユーザー体験の面では、暗号化方式、PIM、キーファイルなど専門的な概念の理解が必要で、操作手順も簡易とはいえず、初心者には負担がかかる構造が残っています。ただし、多言語対応で無償利用でき、コンテナ方式を中心に運用する場合は再現性も高く安定します。安全性は外部監査の報告もあり、ソフトウェア暗号化として高い水準にありますが、物理攻撃やマルウェアなど暗号以外の脅威に対しては一般的な限界の範囲にとどまります。

総評として、VeraCryptは高機能かつ高い暗号化強度を提供する一方で、運用時の理解・注意が不可欠なツールです。適切なバックアップと手順理解を前提とした利用であれば、強固なデータ保護手段として有効に機能します。

他ツールとの比較

|

項目 |

VeraCrypt |

BitLocker |

DiskCryptor |

|---|---|---|---|

|

機能性 |

◎ |

◯ |

△ |

|

操作性 |

◯ |

◎ |

△ |

|

安定性 |

◯ |

△ |

✕ |

|

安全性 |

◎ |

◯ |

△ |

◎:非常に良い ◯:おおむね良い △:やや劣る ✕:対応していない

✏️ Windows標準の BitLockerの安定性が低評価なのは、BitLockerの仕様が Windowsと深く結びついており、Windowsのアップデートによって不安定になり、問題が発生しやすいためです。また、DiskCryptorの安定性については、更新の長期停滞が原因で低評価になっています。

備考

VeraCryptは、2014年に開発が終了した[ TrueCrypt]のソースコードをベースにして開発されており、TrueCryptコンテナから VeraCryptコンテナへの変換機能も実装しています。

BitLockerは Windows Pro/ Enterpriseに実装されていますが、Homeエディションでは未実装のため、Homeエディションユーザーにとっては、暗号化ツールとして有力な選択肢になります。

また、BitLockerは TPMや Securebootなど、Windowsに依存している要素が多く、ブートローダーも OSが実装しているものを使用するため、Windowsが更新されると連鎖的にシステムが不安定になりやすい特徴があります。

一方、VeraCryptは、ブートローダーが独立しており、暗号化はユーザー空間での実装になっているため、Windowsの更新による影響は限定的で、比較的安定した運用が可能になっています。

更新履歴

関連記事

SimpleLoginの設定と使い方

SimpleLoginの設定と使い方SimpleLoginは、エイリアスを使用して元のメールアドレスを非公開化するプライバシー保護サービスです。メールアドレスを第三者に公開せずにサービスへ登録したい場合や、用途ごとに異なるメールアドレス…